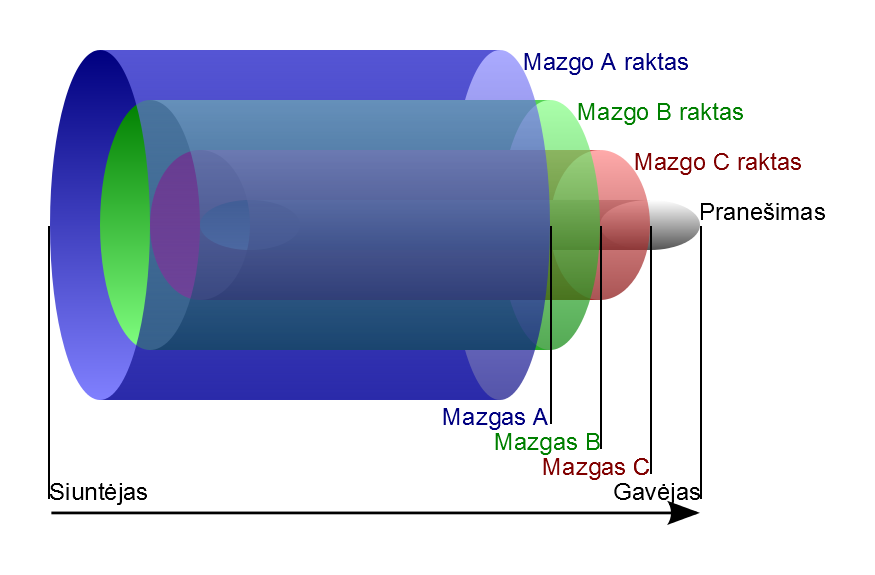

Sluoksninis maršruto parinkimas (angl. Onion routing) – technologija, skirta informacijai anonimiškai siųsti ir gauti internetu. Pranešimai kelis kartus užšifruojami ir siunčiami per specifinius tinklo mazgus, kurie nefiksuoja pranešimo siuntėjo, gavėjo ir pranešimo turinio. Kiekvienas mazgas, gavęs pranešimą, pašalina po vieną šifravimo sluoksnį ir gauna pranešimo tolesnio siuntimo instrukciją (maršrutą). Paskutiniame mazge pašalinamas paskutinis šifravimo sluoksnis ir pranešimas siunčiamas adresatui. Jei vienas ar keli mazgai bus pažeisti, siuntėjo ir gavėjo ryšys vis tiek išliks anoniminis.

Labiausiai paplitusi sluoksninio maršruto parinkimo technologija yra TOR (angl. The Onion Router). TOR – atvirojo kodo programinė įranga, pristatyta 2004 m. rugpjūčio 13 d. tryliktajame saugumo simpoziume USENIX. Vartotojo akimis, TOR yra tiesiog modifikuota naršyklė „Mozilla Firefox“, veikianti operacinėse sistemose „Windows“, „Linux“, „Mac OS X“ ir kitose (diegimo paketą galima rasti adresu www.torproject.org).

Kaip ir daugelį kitų technologijų, TOR gali naudoti ne tik paprasti žmonės, žurnalistai, disidentai, teisėsaugininkai, bet ir nusikalstamo pasaulio atstovai. Keli žinomesni TOR naudojimo atvejai:

- 2013 m. birželį Edvardas Snoudenas, naudodamas TOR, perdavė informaciją apie „PRISM“ laikraščiams „The Washington Post“ ir „The Guardian“.

- 2013 m. viduryje savaitraštis „The New Yorker“ paleido informacinę sistemą „Strongbox“, skirtą kompromituojančiai medžiagai siųsti.

- 2013 m. pabaigoje Italijos aktyvistai TOR tinkle sukūrė svetainę „MafiaLeaks“, kurioje renkama informacija apie mafijos veiklą.

Ši technologija nėra visiškai patikima, pvz., TOR negali apsaugoti duomenų, kurie pereina nuo galinio TOR mazgo (1 pav. – mazgas C) iki gavėjo (pvz., iki tarnybinės stoties, kurioje veikia interneto svetainė), tačiau ja naudotis yra paprasta, taip pat užtikrinamas naudotojo privatumas.

Faktai apie TOR

- 2014 m. pradžioje visuose kontinentuose, išskyrus Antarktidą, iš viso suskaičiuota 4600 TOR tinklo mazgų, o naudotojų yra daugiau kaip 3 mln.

- Projektą palaiko pilietinių laisvių gynimo organizacija „Electronic Frontier Foundation“ (www.torproject.org/eff/tor-legal-faq.html).

- Projekto finansiniai rėmėjai nurodyti www.torproject.org/about/sponsors.html.en.